کابلهای ارتباطی مثل USB معمولاً قطعه فعالی روی خود ندارند و فقط برای انتقال اطلاعات و انرژی استفاده میشوند. اما بررسی کابل O.MG که در نگاه اول تفاوتی با سایر کابلهای USB-C بازار ندارد، نشان میدهد که حتی این قطعات نیز میتوانند به ابزارهای جاسوسی تبدیل شوند.

یک جستجوی ساده در آمازون یا سایر فروشگاههای آنلاین کافی اس تا طیف وسیعی از کابل های USB-C را پیدا کنید؛ از کابلهایی با قیمت چند دلار تا بیش از ۱۰۰ دلار که تفاوت آنها به عواملی مانند طول کابل، کیفیت ساخت، تطابق با استانداردهای USB-C و برند آن بستگی دارد.

اما مشکلی که وجود دارد این است که همه کابلها مشخصات یکسانی ندارند و اطلاعات مندرج روی بستهبندی هم اغلب مبهم است. همچنین این احتمال وجود دارد که کابلهای USB-C حاوی مدارات مخرب باشند که امنیت دستگاه شما را به خطر بیندازند.

کابلهای USB-C؛ ظاهری مشابه اما با تفاوتهای فراوان

در نگاه اول، کابلهای USB-C تقریباً شبیه به هم به نظر میرسند، اما برخی از آنها شامل مدارهای فعال در داخل خود هستند. با استفاده از تجهیزاتی مانند اسکنر سهبعدی صنعتی، میتوان طراحی داخلی کابلهایی مانند کابل ۱۲۹ دلاری Thunderbolt 4 اپل را بررسی کرد که به مراتب پیچیدهتر از کابل ۱۱.۶۹ دلاری Amazon Basics است. در کابلهای ارزانتر، حتی همه پینهای کانکتور USB-C نیز مورد استفاده قرار نمیگیرند.

کابل O.MG: ابزاری برای تحقیقات امنیتی

شرکت Lumafield که در زمینه ساخت اسکنرهای سه بعدی صنعتی فعالیت میکند، اخیراً کابل O.MG را مورد بررسی قرار داده است؛ کابلی که برای تحقیقات امنیتی طراحی شده و نشاندهنده سطح بالای تجهیزات پیچیده الکترونیکی است که میتوان در یک کانکتور USB-C ظاهراً عادی مخفی کرد. این کابل به کاربران هشدار میدهد که سختافزارهای مخرب میتوانند بدون جلب توجه، در چنین دستگاههایی وجود داشته باشند.

کابل O.MG دارای طراحی هوشمندانهای است که مدارهای داخلی آن را پنهان میکند و ممکن است با روش های معمولی بازرسی شناسایی نشود. در حالی که یک اسکن اشعه ایکس دوبعدی معمولی به سرعت وجود یک آنتن و میکروکنترلر را نشان میدهد. برای تشخیص مجموعه دومی از سیمها که به یک چیپ دیگر متصل شده، نیاز به اسکن سهبعدی و تنظیم پارامترهای تصویربرداری بود

جان برونر، از کارمندان Lumafield توضیح میدهد که بسیاری از افراد پس از دیدن اسکنهای قبلی به درستی نگران شدند که کابلهای USB عادی میتوانند شامل سختافزارهایی باشند که کدهای مخرب را تزریق، ضربات صفحهکلید را ثبت و دادههای شخصی را استخراج کنند.

حملات زنجیره تأمین، اگر شناسایی نشوند، میتوانند عواقب جدی به همراه داشته باشند. برونر معتقد است که سی تی اسکنهای سهبعدی، به سرعت به ابزاری حیاتی برای بررسی امنیت سختافزار در مراحل تولید تبدیل میشوند، تا قبل از اینکه این تجهیزات بتوانند به افراد، شرکتها یا زیرساختهای حیاتی آسیب برسانند، مشکلات آنها شناسایی شود.

توصیه به کاربران عادی

خوشبختانه اکثر مصرفکنندگان نیازی به نگرانی درباره کابلهای مخرب یا انفجاری ندارند. محصولاتی مانند کابل O.MG که مورد بررسی قرار گرفته معمولاً بسیار گران هستند و تنها برای اهداف خاص طراحی شدهاند. حتی نسخههای ارزانتر مانند کابل EvilCrow Wind که شامل چیپست ESP32-S3 با قابلیت اتصال Wi-Fi و بلوتوث است، قیمتی بیش از ۶۰ دلار دارند.

در همین رابطه بخوانید:

- آیا CPU هم هک میشود؟ مروری بر آسیبپذیریهای امنیتی پردازنده مرکزی

- با این لیزر 500 دلاری، هر کسی میتواند CPU شما را هک کند

با این حال، برونر توصیه میکند که از کابلهایی با سازنده شناخته شده استفاده کنید و در صورت امکان از استفاده از پورتهای شارژ عمومی خودداری نمایید.

قتل خونین همسر با دستور زن خیانتکار+گفتگو با متهم

قتل خونین همسر با دستور زن خیانتکار+گفتگو با متهم  (تصاویر) مخوفترین مرکز بازداشت و شکنجه در دمشق

(تصاویر) مخوفترین مرکز بازداشت و شکنجه در دمشق  مرد جوان پسر مورد علاقه مادرزنش را به قتل رساند!

مرد جوان پسر مورد علاقه مادرزنش را به قتل رساند!  آداب و رسوم شب یلدا در استان مازندران

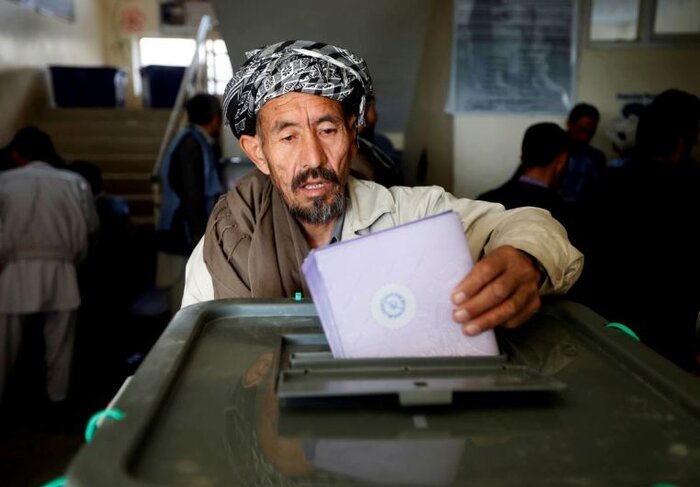

آداب و رسوم شب یلدا در استان مازندران  همگام با انتخابات ریاست جمهوری افغانستان

همگام با انتخابات ریاست جمهوری افغانستان  دیدن پورن توسط بچه ها، چگونه برخورد کنیم؟

دیدن پورن توسط بچه ها، چگونه برخورد کنیم؟  دانلود آهنگ علی زند وکیلی غمگین ترین آهنگ

دانلود آهنگ علی زند وکیلی غمگین ترین آهنگ  کپشن در مورد چتر ؛ جملات کوتاه عاشقانه و غمگین برای چتر

کپشن در مورد چتر ؛ جملات کوتاه عاشقانه و غمگین برای چتر  کپشن غمگین | 100 کپشن غمگین خاص کوتاه و بلند برای استوری و پست

کپشن غمگین | 100 کپشن غمگین خاص کوتاه و بلند برای استوری و پست  افغان ها اجاره بهای مسکن را بالا کشیدند

افغان ها اجاره بهای مسکن را بالا کشیدند  فیلم | خط تولید تریاک در افغانستان!

فیلم | خط تولید تریاک در افغانستان!