آسیبپذیری SWAPGS در پردازندههای مدرن اینتل

یک آسیبپذیری جدید کشف شده است که تمامی سیستمهای دارای سیستمعاملهای ویندوز، لینوکس و ChromeOS دارای پردازندههای اینتل ساخته شده از سال 2012 به بعد را تحت تاثیر قرار میدهد.

به گزارش خبرنگار حوزه دنیای ارتباطات گروه فضای مجازی باشگاه خبرنگاران جوان، به نقل از پایگاه اینترنتی ZDNet، حمله کانال جانبی (side-channel) جدید کشف شده روی سایر آسیبپذیریهای پردازنده مانند Spectre و Meltdown ایجاد شده است، اما این آسیبپذیری میتواند رویکردهای امنیتی مربوط به حفاظت کاربران دربرابر نقصهای Spectre و Meltdown را دور بزند.

به گزارش خبرنگار حوزه دنیای ارتباطات گروه فضای مجازی باشگاه خبرنگاران جوان، به نقل از پایگاه اینترنتی ZDNet، حمله کانال جانبی (side-channel) جدید کشف شده روی سایر آسیبپذیریهای پردازنده مانند Spectre و Meltdown ایجاد شده است، اما این آسیبپذیری میتواند رویکردهای امنیتی مربوط به حفاظت کاربران دربرابر نقصهای Spectre و Meltdown را دور بزند.

باگ کشف شده با عنوان SWAPGSAttack معرفی شده و یک ویرایش از آسیبپذیری Spectre Variant ۱ است و بدلیل بهرهبرداری آسیبپذیری از ویژگی SWAPGS اینگونه نامگذاری شده است. SWAPGS دستورالعملی برای پردازندههای x۸۶/x۶۴ است که باعث میشود حافظه متعلق به کاربر و حافظه کرنل جایگزین شوند. مهاجمی که از این آسیبپذیری بهرهبرداری کند میتواند بطور مخفیانه بر سیستم قربانی نظارت کند و اطلاعات حساس را به سرقت ببرد.

آسیبپذیری دارای شناسه CVE-۲۰۱۹-۱۱۲۵ است و پردازندههای اینتل را تحت تاثیر قرار میدهد. سیستمهای ویندوزی، سیستمعاملهای مبتنی بر لینوکس و ChromeOS نسبت به این نقص آسیبپذیر هستند. مایکروسافت، Red Hat و گوگل یک هشدار امنیتی مرتبط با SWAPGSAttack منتشر کردهاند.

مکانیزم حمله از speculation-execution بهره میبرد که تمامی سیستمهایی که از پردازندههای اینتل سال ۲۰۱۲ به بعد استفاده میکنند، از این تکنیک برای افزایش سرعت سیستم بهره میبرند. ویژگی speculation-execution میتواند اثری از خود در حافظه داخلی به جای بگذارد که به طور بالقوه به مهاجمین اجازه میدهد تا یک حمله کانال جانبی را انجام دهند و نقاط ضعف در سختافزار را به عنوان ابزاری برای جمع آوری اطلاعات موجود در حافظه کرنل، مورد هدف قرار دهند. سپس مهاجم میتواند با تجزیه و تحلیل رفتار سیستم در پاسخ به درخواستهای مرتبط به بارگیری داده، اطلاعات مربوط به دادههای ذخیره شده در حافظه کش پردازنده و حافظه سیستم را استنتاج کند. به عنوان مثال، مهاجم می تواند با بارگیری حروف و رقمهای مختلف و بررسی زمان بارگیری هر حرف و رقم، یک گذرواژه را حدس بزند.

مهاجمین با داشتن زمان کافی میتوانند از این تکنیک برای جمعآوری مقادیر زیادی از دادههای حساس استفاده کنند. همچنین از آنجا که این حمله برای کاربر آشکار نیست، مهاجم میتواند با استفاده از یک منبع پردازشی مناسب برای جمعآوری اطلاعات در طی زمان، از این آسیبپذیری سوء استفاده کند.

مایکروسافت در تاریخ ۹ جولای (۱۸ تیر) وصله مربوط به این آسیبپذیری را منتشر کرده است. در حال حاضر اطلاعاتی مبنی بر بهرهبرداری فعال این آسیبپذیری وجود ندارد اما رایانهها و سرورهای ویندوزی که وصله مربوطه را اعمال نکردهاند نسبت به این نقص آسیبپذیر هستند. Red Hat، اینتل و گوگل نیز وصلههای مربوط به آسیبپذیری SWAPGSAttack را منتشر کردهاند.

منابع:

https://www.zdnet.com/article/new-windows-hack-warning-patch-intel-systems-now-to-block-swapgsattack-exploits/

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-۲۰۱۹-۱۱۲۵

https://www.bleepingcomputer.com/news/security/swapgs-vulnerability-in-modern-cpus-fixed-in-windows-linux-chromeos/

انتهای پیام/

قیمت طلا، قیمت دلار، قیمت سکه و قیمت ارز 1403/02/06

قیمت طلا، قیمت دلار، قیمت سکه و قیمت ارز 1403/02/06  دانلود آهنگ خاص و بی نظیر اجتماعی سارینا از شاهین نجفی

دانلود آهنگ خاص و بی نظیر اجتماعی سارینا از شاهین نجفی  تغییر فوق العاده زیبای خانم بازیگر سریال در پناه تو بعد 29 سال ! / انگار قالی کرمانه !

تغییر فوق العاده زیبای خانم بازیگر سریال در پناه تو بعد 29 سال ! / انگار قالی کرمانه !  جملات و متن تبریک روز جهانی خلبان به همسرم و عشقم + عکس نوشته و استوری

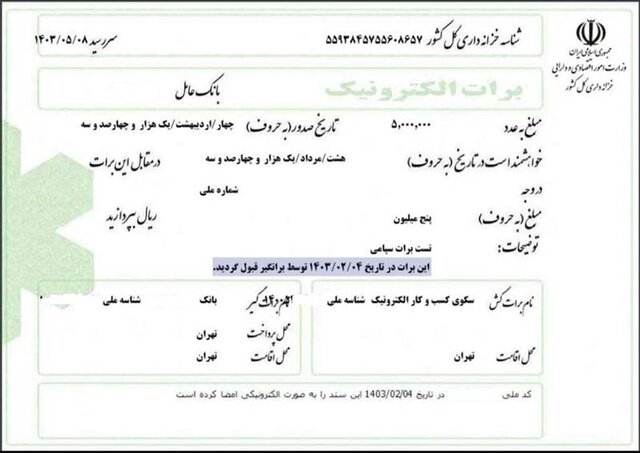

جملات و متن تبریک روز جهانی خلبان به همسرم و عشقم + عکس نوشته و استوری  نخستین برات الکترونیکی تامین مالی زنجیره تامین توسط شبکه بانکی صادر شد

نخستین برات الکترونیکی تامین مالی زنجیره تامین توسط شبکه بانکی صادر شد  لخته خون گوشتی شبیه جگر در پریودی چیست و چه علتی دارد؟ +روش درمان

لخته خون گوشتی شبیه جگر در پریودی چیست و چه علتی دارد؟ +روش درمان  گرگی ناگهان وارد بیمارستان شد/ اما زمانی که پرستاران علت را فهمیدن، نتوانستند جلوی گریه خود را بگیرن

گرگی ناگهان وارد بیمارستان شد/ اما زمانی که پرستاران علت را فهمیدن، نتوانستند جلوی گریه خود را بگیرن  جوک،متن و اس ام اس بی ادبی و زناشویی شب جمعه (18+)

جوک،متن و اس ام اس بی ادبی و زناشویی شب جمعه (18+)  انواع فونت و متن بسم الله الرحمن الرحیم برای بیو اینستا

انواع فونت و متن بسم الله الرحمن الرحیم برای بیو اینستا  متن برای فارغ التحصیلی پیش دبستانی

متن برای فارغ التحصیلی پیش دبستانی  تست هوش تشخیص دو خواهر : کدام پسر 2 خواهر دارد؟

تست هوش تشخیص دو خواهر : کدام پسر 2 خواهر دارد؟  حال خوش کمند امیرسلیمانی /عکس

حال خوش کمند امیرسلیمانی /عکس  عکس های جنجالی و برهنه سارا و نیکا در استخر مختلط

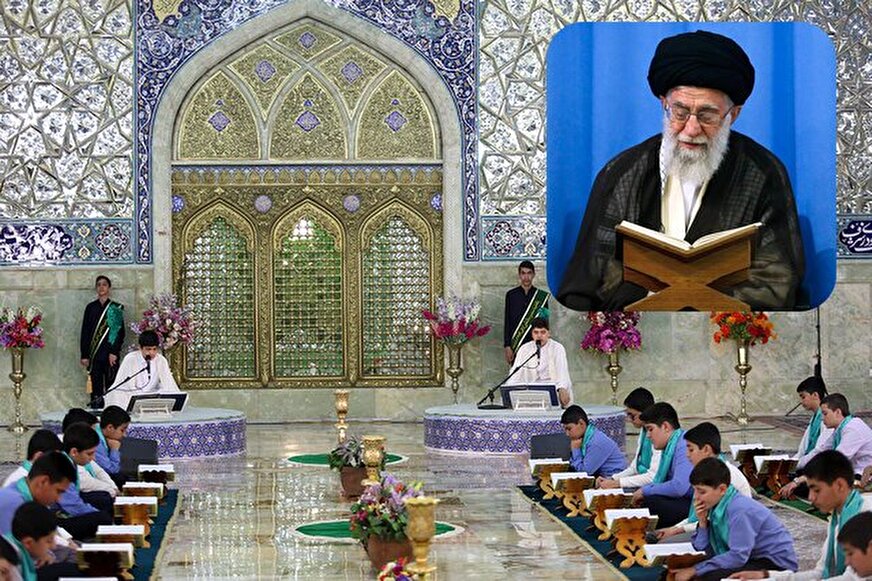

عکس های جنجالی و برهنه سارا و نیکا در استخر مختلط  تحسین رهبر انقلاب از برنامه تلاوت قاریان نوجوان در شبکه قرآن سیما

تحسین رهبر انقلاب از برنامه تلاوت قاریان نوجوان در شبکه قرآن سیما  عکس | قابی دیدنی از بازیگر زن پُرحاشیه در حرم امام رضا(ع)

عکس | قابی دیدنی از بازیگر زن پُرحاشیه در حرم امام رضا(ع)